Contec Health监护设备的安全漏洞报告

关键要点

- 在Contec Health的CMS8000监护设备中发现五个新漏洞,其中一个可导致大规模DDoS攻击。

- 重要的漏洞包括资源控制失效和不当的访问控制,可能导致设备崩溃和恶意固件更新。

- CISA(网络安全和基础设施安全局)已发布警告,提供了减少风险的建议措施。

- 当前尚无针对这些漏洞的已知公开攻击,但医疗机构仍需采取措施保护设备。

根据网络安全和基础设施安全局(CISA)的警报,在某些

的监护设备中发现的五个新漏洞可能导致对相同网络上所有CME8000设备的“大规模DDoS攻击”。

安全公司Level Nine向CISA报告了这些漏洞。然而,“Contec Health未响应与CISA合作以减轻这些漏洞的请求。”

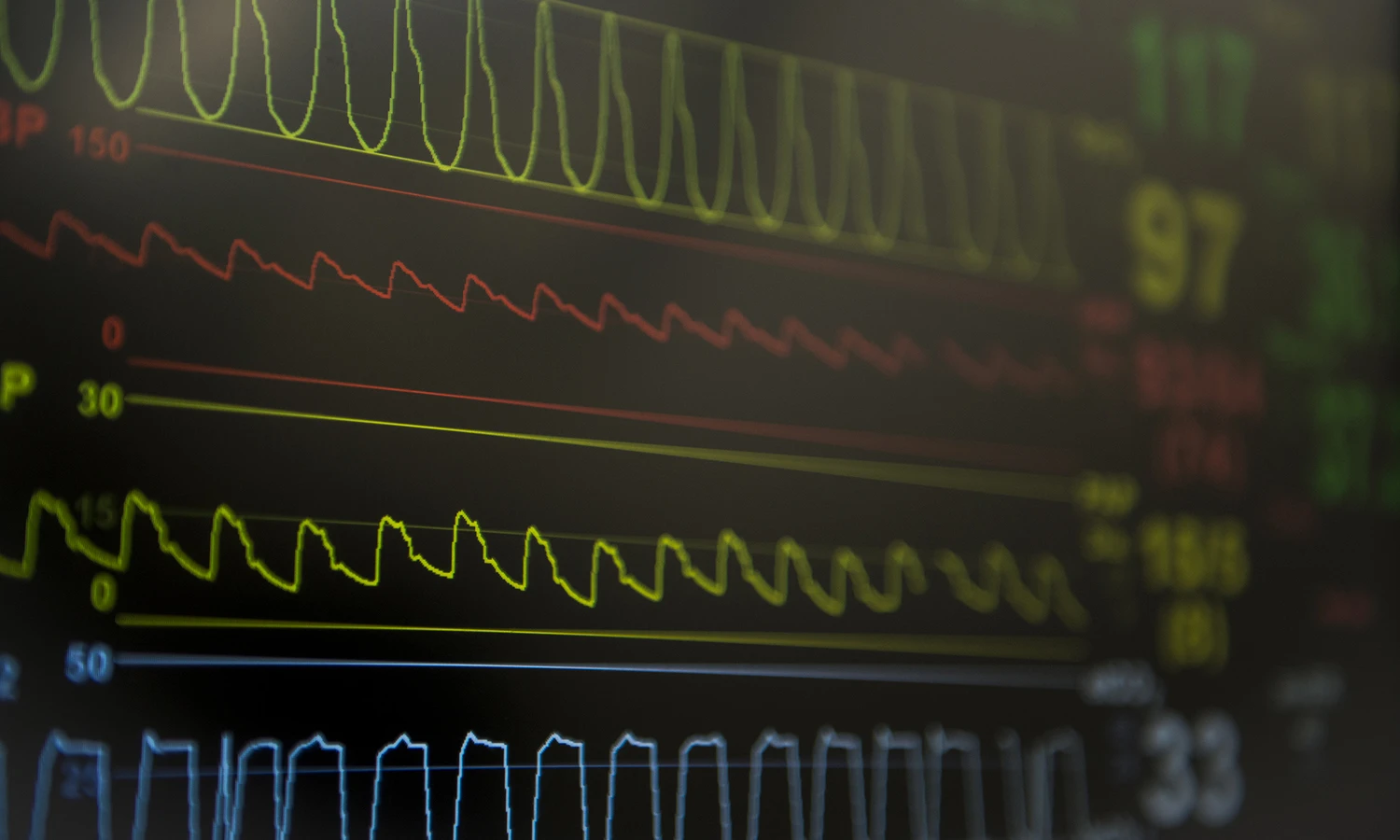

这些漏洞存在于ContecCMS8000重症监护室的生命体征监测设备中,其中两个对设备和医疗网络构成严重风险。最关键的漏洞是CMS800设备中的资源消耗失控,该设备“在尝试解析恶意网络数据时失败”,这一数据是威胁行为者发送的。

因此,具有网络访问权限的攻击者可以“远程发出特殊格式的UDP请求,导致整个设备崩溃,并需要进行物理重启。”如果攻击者随后发送UDP广播请求,则会引发DDoS攻击。

第二个最紧迫的漏洞是由于访问控制不当造成的,这使得“瞬时接触设备的攻击者”能够插入USB驱动器并安装恶意固件更新,可能导致设备功能的永久性更改。

该设备缺乏认证或控制措施,无法防止威胁行为者对任何CMS800设备进行“驱动器攻击”。

另外三个漏洞的严重性介于3.0到5.7之间,主要与使用硬编码凭证、激活调试代码和不当的访问控制有关,设备未能“妥善控制或清理新的Wi-

Fi接入点的SSID名称”。

CISA警告称,如果成功利用这些漏洞,可能会实现对根shell的访问,或使用硬编码的凭证进行配置更改。拥有特权凭证的攻击者还可能提取病人数据或更改设备参数。

幸运的是,目前尚未发现对这些漏洞的公开利用,且它们不可远程利用。

警报提供了建议的缓解措施,以减少漏洞利用的风险,包括在CPU级别禁用UART功能、在启用终端或引导加载程序访问之前利用唯一设备认证、尽可能实施安全启动,以及在受影响的设备外壳上贴上篡改标签,以标示设备是否被打开。

CISA还提供了一般网络缓解措施,以进一步保护 ,并分享了最佳实践资源以增强整体医疗网络的安全性。

由于供应商尚未回应CISA的合作请求,因此医疗提供组织被敦促联系Contec Health,以获取这些受影响产品的详细信息。

正如之前报道的那样,漏洞披露在医疗领域中至关重要,以支持提供者修复已知缺陷。当发现安全漏洞时,供应商

,以防止漏洞被利用。